Veri sahtekârlığı, suçlanan materyalin tanımlanmasını önlemeyi amaçlayan bir uygulamadır. Dosya uzantılarını değiştirmenin yanı sıra, bilgilerin gerçek yapısını büyük ölçüde yanlış gösterebilecek diğer yöntemlerde vardır.

Transmogrification

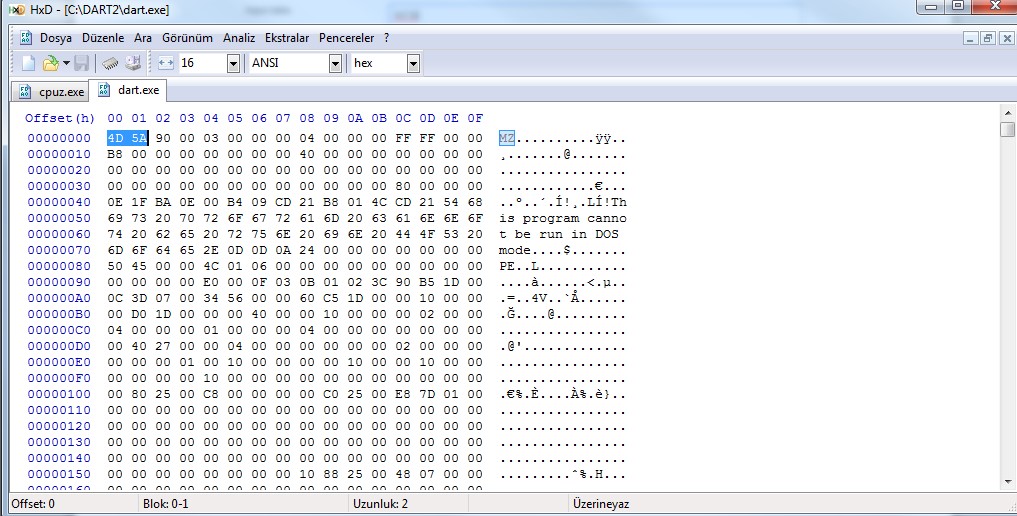

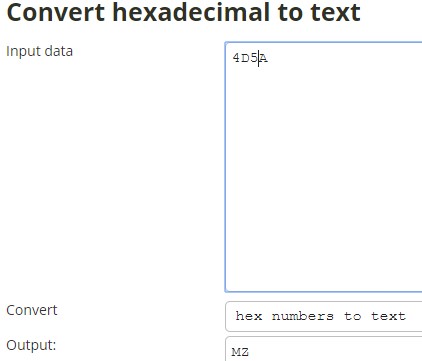

Bu tekniği uygulamanın en kolay yolu, bir dosyanın üst bilgisini değiştirmektir. Böylece bilinen bir dosya türü artık bilinen dosya türleri ile ilişkilendirilemez. Örneğin bir PE çalıştırılabilir dosyasının genel yapısını takiben, her zaman aşağıda gösterilen bir kelime değeri(2 Bayt – 16 Bit) ile başlar.

HEX -> \X4D\X5A / ASCII -> MZ

Resim 1 DART2 Hex

Resim 2 Hex to Tex

Analiz edilen sistemlerdeki dosyaları kurtarmak için kullanılan birçok adli bilişim aracı, bazen yalnızca üstbilgi bazen de üstbilgi ve altbilgi gibi parametrelere karşılık gelir. Açıkçası bu değerleri değiştirmek ve bunları yalnızca gerek duyulduğunda geri yükleyerek, varsayımsal bir belgenin bulunmasını önlemek mümkündür.

Bu yaklaşım MAFIA(Metasploit Anti Forensic Investigation Arsenal) tarafından geliştirilen bir anti adli bilişim aracı olan “Transmogrify” tarafından benimsenmiştir. Teknik tarafta bu araçların imza tabanlı arama motorunu aldatmayı amaçlamaktadır.

Hileli Exe Dizeleri Analizi

Bir analist, bazı şüpheli dosyalar ile temas halindeyken, genel amaç ve kökeni görselleştirmek için analizi genelde onun iç dizelerinin kontrolü ile sınırlar.

Bu analizi pek yararlı hale getirmemek için, exe sıkıştırmaları veya şifreleyicilerin kullanılması mümkündür.

Bu teknik, genellikle koruma seviyesine ve sanal ortamlarda dosya etkileşimi ve dinamik analizlere bağlı olarak, dosyalarımız tarafından gerçekleştirilen işlemlerin yeniden yapılandırılmasını daha da zorlaştırır.

Bu amaçla kullanılabilen pek çok sıkıştırıcı ve şifreleyici olmakla birlikte, bunların çoğu kolayca tanımlanabilir durumdadırlar ve onlarla korunan kodu kurtarmak genellikle çok kolaydır. Buna karşılık, özel tasarlanmış bir paketleyici, bu anlamda kesinlikle yeni bir güvenlik seviyesi eklediği için, derhal analiz etmek için derhal tersine mühendislik alanında uzmanlaşmış birine ihtiyaç duyulacaktır.

Bu durum da analizin maliyetini ve zamanını arttırır. Bununla birlikte, özel bir paketleyici ile korunan bir çalıştırılabilir dosya bile, genellikle çok az sayıda gömülü dizge ve içe aktarılan fonksiyon içerir.

Bu durum derhal dikkati çeker ve kişiyi bir çeşit kötü amaçlı yazılımın varlığı konusunda düşünmeye yönlendirir.

Okuyucunun çalıştırılabilir dosya paketleyicilerin genel işleyişine zaten aşina olduğu varsayıldığında, bu sorunun gidermenin bir yolu, saplama programının-RPC(Bir uzak yordam çağrısı) sırasında istemci ile sunucu arasında iletilen parametreleri dönüştüren kod parçasıdır.- geçerli kodla kaydırılarak bir uygulamaya benzetmektir.

Buna ek olarak, analistin bir şeyler okuma fırsatı bulması için saplama programını da yanıltıcı bir dize ile düzenleyebiliriz.

Analistler için hayatı zorlaştırmanın başka iyi bir yolu, yazılımımızın bazı önemli rutinlerini korumak için kullanılan bir şifreleyici kullanmaktır.

Fakat sonra karşımıza şifre çözme anahtarının yazılım içerisinde nerede saklanacağı konusunda bir problem çıkacaktır.

Buna önerilebilecek bir çözüm ise programımızı her bir tuştan yararlanacak çok sayıda segmente bölmektir.

Tabi ki, her anahtar programımızda(sıkıştırılmış olsa bile) açık olarak saklanmayacak, ancak kendi takdirimize bağlı olarak başlangıç değerinden çalışma zamanında oluşturulacaktır.

Sonuç olarak bu yazılım koruması geçici bir analiz önlemesi olarak düşünülmelidir.

Çünkü nihayetinde programımızın er ya da geç başlaması gerekecektir ve tersine mühendislik alanında uzaman kişi veya kişilerce çözümlenebilir.

Zaman Damgası Değişiklikleri / MACB Şifreleme

Bu alt bölümü özetlemek gerekirse, bu faaliyetlerin ana amacı, bir kullanıcı tarafından gerçekleştirilen bir çalışma veya bir sistemin ihlali sırasında işlemlerin yeniden yapılandırılmasını önlemektir.

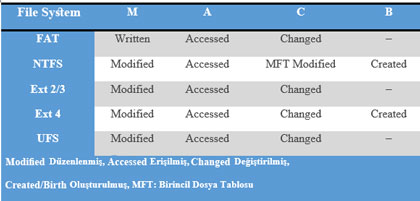

Genellikle bu olaylar, MACB’nin değiştirilmiş, erişilen, değiştirilen, doğan anlamına gelen dosya sisteminin MACB zaman damgası parametrelerinin kullanılması yoluyla zaman çizelgesinde yeniden oluşturulur.

Tüm dosya sisteminin bu parametreler ile ilgili aynı bilgileri kaydetmediğini ve tüm işletim sistemlerinin bu bilgiyi kaydetmek için dosya sistemi tarafından verilen fırsattan yararlanmadığını unutmamak önemlidir.

Aşağıda, MACB’nin anlamının dosya sisteminin türüne göre hızlı bir gösterini bulunmaktadır.

NTFS her dosya için iki adet zaman damgası kümesi depolamaktadır.

$STANDART_INFO; SID, sahip, etiket ve ilk MACB özellik seti gibi meta verileri içerir.

$FILE_NAME; ikinci bir MACB özellik kümesi içermektedir ve yalnızca çekirdek modunda değiştirilebilir.

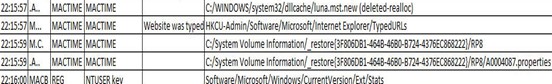

Bu parametrelerle, bir sistemde gerçekleştirilen eylemi aşağıda gösterildiği gibi yeniden oluşturmak mümkündür.

Resim 3 Yeniden oluşturulan eylemler

Bir adli analistin işini karıştırmak için bu özellikleri değiştirirken, öncelikle akla ilk gelen araç “Timestomp” olur.

Yazılımın amacı, dosyalar için zaman damgasıyla ilgili verilerin silinmesine veya değiştirilmesine izin vermektir.

Bununla birlikte, sistemde meydana gelen değişikliklerin kanıtı olduğundan, bu nitelikleri tamamen silmek için uygulama yapılması önerilmez.

Timestomp’un sadece SI($STANDART_INFO) MACE değerlerini değiştirebileceğini ve değiştirildikten sonra bir adli analistin, bulunan değerlerin doğruluğunu kontrol etmek için bu değerleri FN($FILE_NAME) MACE’deki değerlerle hala karşılaştırabileceğini belirtmek önemlidir.

FN MACE ile karşılaştırma, zaman damgası parametrelerinde(dış sistemden gelen diğer parametreler hariç) meydana gelen değişiklikleri araştırmanın yararlı olduğu tek noktadır. Bu FN MACE niteliklerini değiştirebilirsek, bir uzman analistin çalışmasını bile oldukça derinden karıştırabileceğimiz anlamına gelir.

Log Dosyaları

Log dosyaları hakkında söylenecek çok şey yok. Her bilgisayar uzmanı varlığından haberdardır ve değiştirilme kolaylığını bilir.

Özellikle, adli analizin aksine, log dosyaları yanıltıcı veya hatalı biçimlendirilmiş veriler eklemek için değiştirilebilir.

Basitçe yok edilebilirler. Ancak ikinci durum önerilmez çünkü bir adli analist onları belirli bir yerde aramaya devam ederse bazı veriler bulmayı umar ve bulamazsa hemen bir manipülasyon olduğunu düşünür.

Log dosyaları ile başa çıkmanın en iyi yolu analistin aradığı dosyayı bulmasına izin vermektir ancak elbette onun ne görmek istediğini göreceğinden emin olmaktır.

Bir adli analistin log değişikliğinden şüpheleniyorsa ilk yapacağı iş, analiz edilen sistemin hem içinde hem de dışında mümkün olduğunca çok sayıda alternatif kaynak bulmaya çalışıyor olacağını bilmek güzel bir şey.

Bu nedenle, çoğaltılan veya gereksiz olan herhangi bir log dosyasına(yedekleme vs) dikkat etmek gerekmektedir.